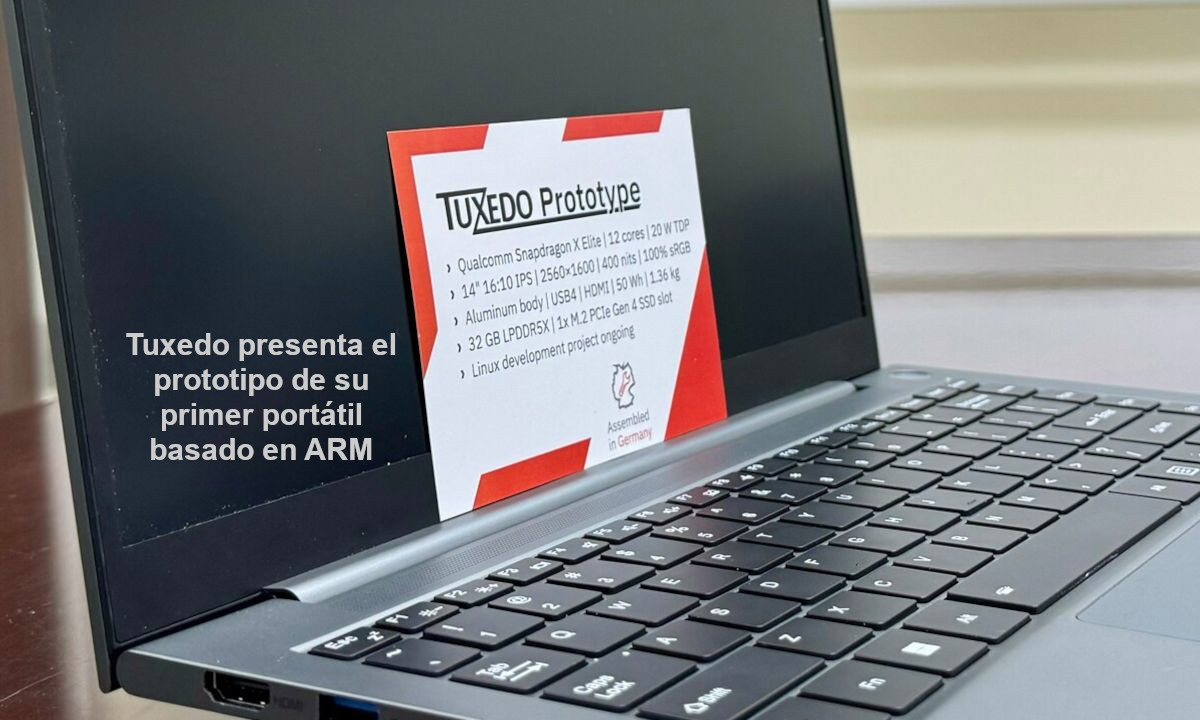

Tuxedo presenta el prototipo de su primer portátil basado en ARM

Tuxedo, el conocido ensamblador de ordenadores orientados a Linux de origen alemán, ha anunciado su intención de comercializar un portátil con un SoC Snapdragon X Elite de Qualcomm. Sí, estamos hablando de un portátil basado en ARM, por si alguien anda perdido. La arquitectura ARM, dentro del sector doméstico, ha estado centrada principalmente en móviles, […]