Cómo el ‘phishing’ explota nuestro cerebro para engañarnos

La autoridad del supuesto emisor del mensaje, su carga emotiva e incluso la propia felicidad del internauta disminuyen su capacidad de alerta ante este tipo de ciberataque, que cada vez resulta más efectivo y popular. Pero para solucionarlo hace falta implantar una doble autenticación .

El phishing es la forma más común de ciberataque y su uso no hace más que crecer. ¿La razón? Es un ataque simple y efectivo. Lograr que alguien haga clic en un enlace malicioso e introduzca información privada, como una contraseña, es la habilidad más importante en el conjunto de las herramientas de muchos hackers.

Y el motivo por el que es tan eficaz reside en que se aprovecha del propio funcionamiento del cerebro humano. Así lo afirma una nueva investigación de Google y en la Universidad de Florida (EE. UU.). El estudio señala que este tipo de ciberataque se basa en la incapacidad de la gente para detectar el engaño a causa de factores como la inteligencia emocional, motivación cognitiva, estado de ánimo, hormonas e incluso la personalidad de la víctima.

Durante la conferencia Black Hat sobre ciberseguridad en Las Vegas (EE. UU.) el pasado 7 de agosto, la profesora asociada de la Universidad de Florida Daniela Oliveira, afirmó: «Todos somos susceptibles al phishing porque engaña la forma en la que nuestro cerebro decide«.

Los problemas comienzan en el plano de la conciencia: el 45 % de los internautas ni siquiera sabe qué es el phishing, según Oliveira y el investigador de Google Elie Bursztein.

El estado de ánimo también juega un papel importante: las personas que se sienten felices y no estresadas tienen menos probabilidades de detectar el engaño. El cortisol, la hormona del estrés, aumenta la vigilancia y hace que sea más probable detectarlo. La serotonina y la dopamina, hormonas asociadas con los sentimientos positivos, pueden conducir a comportamientos arriesgados e impredecibles, lo que hace que las personas sean más vulnerables.

Los phishers también suelen ser muy buenos a la hora de elaborar mensajes para persuadir a una persona para que haga un clic. La autoridad es una de las armas más comunes y efectivas, por ejemplo, un correo electrónico que dice ser del CEO de la compañía y que pide a un empleado que introduzca alguna información haciendo clic en un enlace. Otras herramientas incluyen un aspecto de ganancia / pérdida, por ejemplo, una oportunidad de reembolso de Amazon.

Algunos de los más destacados correos electrónicos de phishing juegan con las emociones. Después de los devastadores y nunca vistos incendios forestales de California (EE. UU.) en 2018, Google detectó una ola instantánea de correos electrónicos pidiendo dinero para ayudar a las víctimas. Las señales emocionales, por ejemplo, las promesas de donar a las personas que se quedaron sin hogar, afectaron la capacidad de los destinatarios de centrarse en el contenido y en las pistas que indicaban que el correo electrónico era un engaño. Con esta carga emocional, los hackers lograron manipular a la gente.

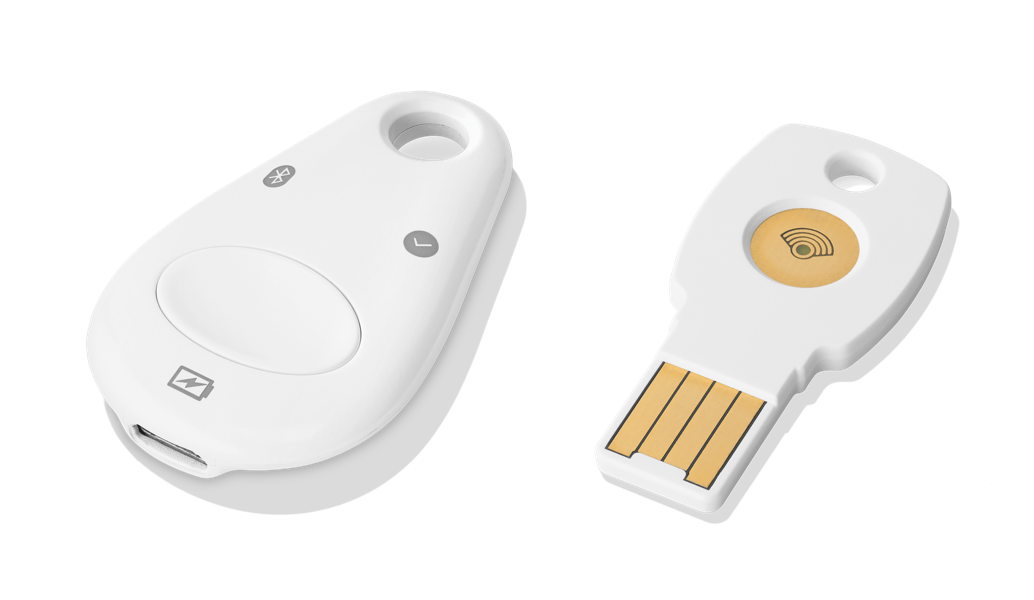

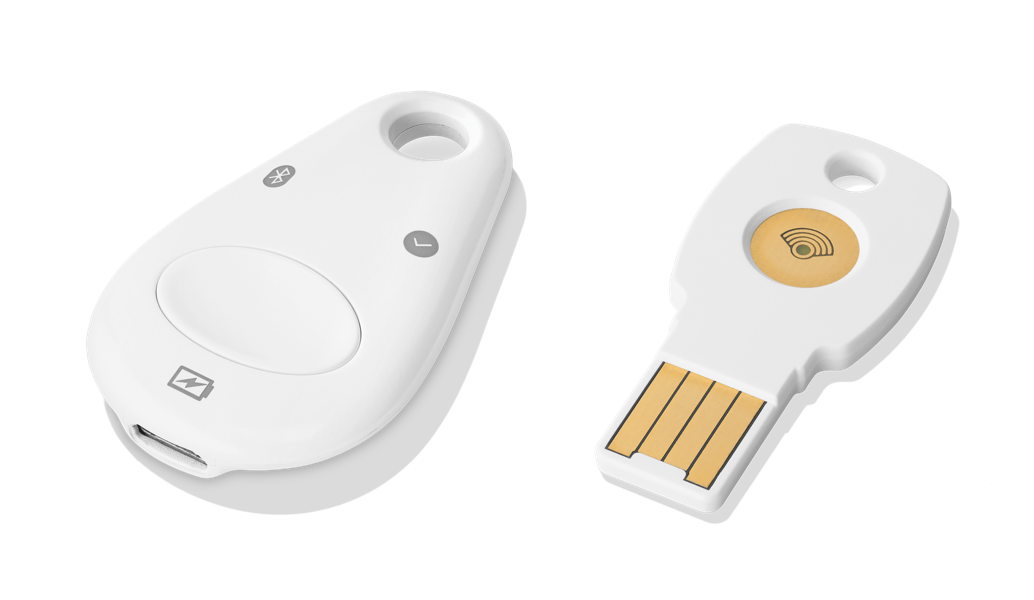

Eso no significa que la única defensa contra el phishing consista en comportarse como una persona permanentemente estresada y cínica. Una estrategia más saludable y más efectivo consiste en habilitar la doble autenticación para cada uno de los inicios de sesión importantes (correo electrónico, banca online, redes sociales, páginas web de compras, etcétera). Aquí hay una lista de todas las páginas con autenticación de dos factores.

Cuando está activado, el sistema pide algo más que una contraseña al iniciar la sesión, como un código enviado al teléfono a través de un mensaje de texto, un código de una aplicación de autenticación o una clave de seguridad física en una memoria USB (el método más seguro de todos, según las recientes investigaciones ). De esa manera, si accidentalmente le ha dado su contraseña a un hacker como víctima de phishing, él seguirá sin poder iniciar la sesión en su cuenta. El año pasado, Google aseguró que menos del 10 % de sus usuarios tenían habilitada la doble autenticación en sus cuentas.

Fuente: www.technologyreview.es