¡Cuidado con los dominios .zip y .mov!

Los nombres de sitios web con dominios ZIP y MOV no se pueden diferenciar de los nombres de archivos. ¿Cómo afectará esto a los sistemas TI y qué harán los actores de amenazas?

Estamos acostumbrados a que los nombres de los sitios web terminen en .com, .org, .net, etc. Pero en los últimos años han aparecido nuevas extensiones de dominio, como .aero, .club, etc., conocidos como dominios del nivel superior (TLD por sus siglas en inglés); una lista larga que recibe nuevas incorporaciones de vez en cuando. De hecho, Google anunció en mayo la incorporación de ocho nuevos dominios disponibles, dos de ellos idénticos a dos extensiones de archivo populares: .zip y .mov. Este movimiento ha recibido las críticas de expertos en TI y la seguridad de la información, ya que prácticamente garantiza confusión, un desorden en la gestión de enlaces y nuevos patrones de phishing.

Cómo confundir .zip y .zip

Los archivos ZIP y MOV existen desde hace décadas: .zip es el estándar para archivar y .mov es uno de los contenedores de vídeo más populares. Google ha creado estos nuevos dominios MOV y ZIP para los técnicos, pero lo cierto es que ambos están disponibles para cualquier persona y para cualquier propósito.

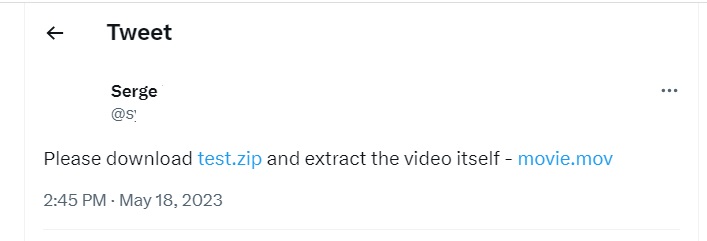

Ahora, solo el contexto puede ayudarte a determinar si un ZIP o MOV es un sitio web o un archivo cuando te encuentras, por ejemplo, con update.zip. Sin embargo, el contexto es algo que los humanos pueden comprender, pero no los ordenadores, por lo que una referencia como esa podría causar problemas en todo tipo de aplicaciones, como Twitter:

El tuit se refiere claramente a archivos, pero Twitter convierte los nombres de los archivos en enlaces web. Si alguien registra los dominios test.zip y movie.mov, quienes hagan clic en los enlaces de los archivos pueden caer en la trampa de algún tipo específico de estrategia de phishing.

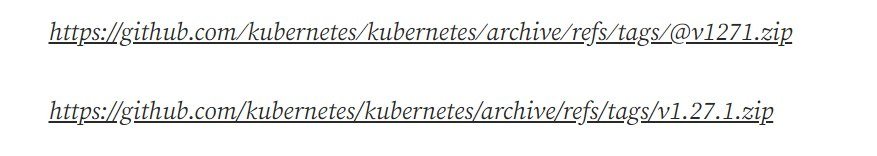

Esta publicación detalla cómo el uso del dominio .zip, combinado con la sustitución de caracteres Unicode de aspecto similar por la barra inclinada (/) en el enlace, permite crear una URL de phishing excepcionalmente convincente y difícil de distinguir de los enlaces legítimos de GitHub.

El investigador de seguridad mr.d0x encontró otra forma de explotar el dominio .zip para el phishing. La técnica que describió, denominada file-archiver-in-the-browser, implica el uso de sitios que imitan la interfaz de esta herramienta. El usuario, creyendo que está abriendo un archivo .zip, en realidad es redirigido a un sitio con el mismo nombre y, en lugar de una lista de archivos, se encuentra con direcciones URL que pueden llevar a cualquier parte. Por ejemplo, pueden ocultar un enlace para descargar un malware ejecutable o generar una solicitud de credenciales corporativas para acceder a algún documento. Este mismo documento también describe un mecanismo de entrega interesante utilizando el Explorador de archivos de Windows. Si el atacante logra convencer a su víctima para que busque un archivo .zip inexistente, el Explorador de archivos abrirá automáticamente un sitio cuyo dominio contenga el mismo nombre.

La amenaza de phishing ya es real, de hecho, se han detectado algunos sitios de phishing con dominio.zip que explotan el tema de la actualización de Windows.

Pero esta no es la primera vez que nos encontramos con una confusión de este tipo. Uno de los dominios originales, .com, también es una extensión legítima para los ejecutables que se usan en MS-DOS (y versiones anteriores de Windows), mientras que la extensión .sh que se usa para los scripts de Unix es idéntica al TLD del territorio británico de ultramar de Santa Elena, Ascensión y Tristan de Acuña. Eso sí, son ZIP y MOV, populares entre la audiencia no tan técnica, los que tienen más probabilidades de causar problemas tanto a los usuarios como a los administradores de sistemas. Incluso dejando de lado el phishing por un momento, situaciones como la descrita en el tuit anterior podrían ocurrir en docenas de aplicaciones que procesan texto y resaltan enlaces de forma automática. Por lo tanto, en cualquier momento, cualquier texto que contenga un nombre de archivo podría convertirse en un texto con un hipervínculo que dirija a un sitio web externo. Independientemente de si se trata de una estrategia de phishing o no, esto podría causar como mínimo algunos inconvenientes o desconciertos. Visita financialstatement.zip para comprobarlo por ti mismo.

Consejos para los usuarios

La llegada de los dominios ZIP y MOV no conducirá a un cambio drástico en el ecosistema del phishing y demás estafas online, solo añade una nueva arma al ya completo arsenal de los ciberdelincuentes. Por lo tanto, nuestros consejos habituales contra el phishing siguen siendo los mismos: analiza detenidamente cualquier enlace antes de hacer clic, ten cuidado con los archivos adjuntos y URL en correos electrónicos no solicitados, no hagas clic en enlaces sospechosos y asegúrate de utilizar soluciones de seguridad adecuadas en todos tus dispositivos, incluso en smartphones y equipos Mac.

Consejos para los administradores

Algunos usuarios pueden ignorar los anteriores consejos, por lo que, dependiendo de cómo opere tu organización, es posible que debas configurar una serie de reglas de seguridad especiales para los nombres de dominio .zip y .mov. Estas posibles medidas incluyen un escaneo de enlaces más estricto o incluso el bloqueo completo a los usuarios para que no visiten los sitios web de estos dominios desde los ordenadores corporativos. Nada nuevo: el dominio .bit fue ampliamente bloqueado y se extinguió gradualmente debido a una avalancha de enlaces maliciosos durante el 2018 y el 2019.

La aparición de los dominios ZIP y MOV es una excelente ocasión para realizar, o repetir, formaciones en materia de seguridad de la información para empleados; con el foco puesto en la detección de phishing.

Recomendamos que los administradores TI prueben cualquier sistema comercial clave que procese enlaces para ver cómo gestionan los sitios web .zip y .mov y si el uso de archivos ZIP provoca efectos no deseados. Los sistemas de correo, las aplicaciones corporativas de mensajería instantánea y los servicios de intercambio de archivos de los empleados deben monitorizarse de cerca, ya que es donde puede reinar la confusión. Las características no deseadas, como la creación automática de enlaces basados en ciertos patrones de nombres, se pueden desactivar para ZIP y MOV o en general.

Fuente: www.latam.kaspersky.com