Un escudo de confianza

Cómo gestionar los riesgos de ciberseguridad a través de un enfoque basado en la evidencia.

Ya ha pasado un mes desde que el Departamento de Comercio de EE. UU. emitió su determinación final con respecto a la venta y uso de productos de Kaspersky por parte de personas en los EE. UU. Por si no lo sabes, la decisión de este organismo en términos generales fue prohibir los productos de Kaspersky en el mercado, salvo algunas excepciones relacionadas con productos y servicios informativos y educativos. El resultado es el siguiente: los usuarios de EE. UU. ya no pueden acceder al software de ciberseguridad que escogen por su calidad y experiencia.

A lo largo de sus 27 años de historia, nuestra empresa siempre ha sido reconocida por ofrecer la mejor protección del mercado contra todo tipo de ciberamenazas, sin importar de dónde provengan. Estos son algunos ejemplos. A principios de este año, nuestros productos recibieron una vez más el premio Producto del año de un renombrado laboratorio de pruebas independiente. Año tras año, nuestras soluciones han demostrado una protección del 100 % contra la amenaza más importante: el ransomware. Además, el equipo de investigación de amenazas de Kaspersky, respetado tanto por la comunidad global de seguridad informática como por nuestros usuarios, es quien descubre, analiza y, lo más importante, revela al mundo las campañas de espionaje más grandes y sofisticadas patrocinadas por estados.

Entonces, ¿cuál podría ser la razón para prohibir las mejores soluciones de ciberseguridad en su clase y en las que confían millones de personas? ¿Se ha definido el problema de forma clara y objetiva? ¿Has visto alguna evidencia de esos riesgos a los que el gobierno de EE. UU. se ha estado refiriendo durante años? Nosotros tampoco.

Al tener que lidiar con los resultados del creciente proteccionismo (y sus duros efectos), como las denuncias de conducta indebida sin evidencia y las acusaciones basadas puramente en riesgos teóricos, hemos estado desarrollando continuamente una metodología universal para evaluar productos de ciberseguridad y, al mismo tiempo, conservar nuestro principio clave: ser transparentes y abiertos sobre cómo hacemos nuestro trabajo en la máxima medida posible.

Nos hemos convertido en la primera y seguimos siendo la única empresa importante de ciberseguridad en proporcionar a terceros acceso a nuestro código fuente, y también permitimos que nuestros partners de confianza y partes interesadas verifiquen nuestras reglas de detección de amenazas y actualizaciones de software, en un gesto de buena voluntad que no tiene antecedentes. Desde hace varios años, contamos con nuestra Iniciativa de Transparencia Global, única en su alcance y valor práctico, que una vez más refleja nuestra actitud de cooperación y determinación para abordar cualquier inquietud potencial con respecto a cómo funcionan nuestras soluciones. Sin embargo, aún enfrentábamos recelos con respecto a la fiabilidad de nuestros productos, generalmente de factores externos como conjeturas geopolíticas, por lo que hicimos un esfuerzo adicional al sugerir un marco aún más completo, que evalúe la integridad de nuestras soluciones de seguridad a lo largo de su ciclo de vida.

Lo que describiré a continuación es un marco que hemos estado compartiendo de manera proactiva con las partes que expresan preocupación sobre la credibilidad de las soluciones de Kaspersky, incluidas las pertenecientes al gobierno de los Estados Unidos. Creemos que el marco es lo suficientemente integral como para tomar en cuenta las inquietudes expresadas con más frecuencia y tiene la capacidad de formar una cadena fiable de confianza.

Los pilares clave de la metodología de evaluación de la ciberseguridad que hemos estado presentando (que, por cierto, creemos que tiene el potencial de formar la base de una metodología para toda la industria) incluyen (i) la localización del procesamiento de datos, (ii) la revisión de los datos recibidos y (iii) la revisión tanto de la información como de las actualizaciones suministradas a las máquinas de los usuarios (como parte de las actualizaciones del software y de la base de datos de amenazas). Como sucede en el marco de nuestra Iniciativa de Transparencia Global, el objetivo principal de esta estrategia es la participación de un revisor externo para verificar los procesos y las soluciones de la empresa. Sin embargo, lo nuevo en esta metodología es tanto el alcance como la profundidad de tales revisiones. Veamos los detalles…

Localización del procesamiento de datos

El tema del procesamiento y el almacenamiento de datos ha sido uno de los más confidenciales, no solo para Kaspersky sino para toda la industria de la ciberseguridad. Con frecuencia recibimos preguntas lógicas sobre qué datos pueden procesar nuestros productos, cómo se almacenan estos datos y, fundamentalmente, por qué los necesitamos. La finalidad principal del procesamiento de datos para Kaspersky es brindar a nuestros usuarios y clientes las mejores soluciones de ciberseguridad. Al recopilar datos sobre archivos maliciosos y sospechosos que detectamos en las máquinas de los usuarios, podemos entrenar nuestros algoritmos y enseñarles cómo detectar nuevas amenazas y contener su propagación.

El marco que hemos estado presentando también implica una mayor localización de la infraestructura de procesamiento de datos y la implementación de controles técnicos y administrativos que restringen el acceso a dicha infraestructura de procesamiento para los empleados fuera de un país o región determinados. Ya hemos implementado un enfoque de este tipo en Arabia Saudita con nuestro servicio de Detección y respuesta gestionados (MDR), y los mismos mecanismos se han sugerido en nuestras conversaciones con las autoridades de los EE. UU. para responder a sus inquietudes. Estas medidas garantizan que los datos locales se almacenen y procesen en un entorno físico donde el control final sobre los datos recae en personas bajo la jurisdicción local o de un país aliado cercano, según lo consideren apropiado estas personas. Al igual que con los pasos mencionados anteriormente, se puede invitar a un validador externo independiente para que revise la efectividad de las medidas implementadas.

El procesamiento de datos locales requiere el análisis de amenazas locales y el desarrollo de firmas de detección de malware locales, y nuestra metodología contempla precisamente eso. La localización del procesamiento de datos requiere la expansión de los recursos humanos para respaldar la infraestructura local. Tenemos todo listo para desarrollar aún más nuestros equipos regionales de I+D y TI en países determinados. Estos equipos serán los únicos responsables de respaldar el procesamiento de datos nacionales, gestionar el software del centro de datos local y analizar el malware para identificar nuevas ATP específicas de la región determinada. Esta medida también garantiza que haya más expertos internacionales involucrados en el desarrollo de futuras líneas de productos de Kaspersky, para que nuestras iniciativas de I+D sean aún más descentralizadas.

Revisión del proceso de recuperación de datos

Protegemos los datos que recopilamos contra posibles riesgos mediante políticas, prácticas y controles internos rigurosos. Nunca atribuimos los datos recopilados a una persona u organización específica, los anonimizamos siempre que sea posible. Además, limitamos el acceso a dichos datos dentro de la empresa y procesamos el 99 % de ellos automáticamente.

A fin de mitigar aún más cualquier riesgo potencial para los datos de nuestros clientes, hemos sugerido contratar a un revisor autorizado independiente para que controle periódicamente nuestro proceso de recuperación de datos. Este revisor en tiempo real evaluará periódicamente los datos recibidos con herramientas de análisis de datos y plataformas de procesamiento de datos para asegurarse de que no se transfiera información de identificación personal u otros datos protegidos a Kaspersky, y para confirmar que los datos recuperados se utilicen únicamente para detectar y protegerse contra amenazas y se manejen apropiadamente.

Revisión de actualizaciones y datos suministradas a las máquinas de los usuarios

Como siguiente paso en el lado del producto, se proporcionará el marco de mitigación para las revisiones periódicas de terceros de nuestras actualizaciones de la base de datos de amenazas y el desarrollo de código de software relacionado con el producto a fin de mitigar los riesgos de cadena de suministro para nuestros clientes. Es importante destacar que el tercero será una organización independiente que informará directamente a un regulador local. Esto se sumará al proceso de desarrollo de software riguroso y seguro existente de Kaspersky, que se enfoca en mitigar los riesgos, incluido un escenario en el que hay un intruso en el sistema, para garantizar que nadie pueda añadir código no autorizado a nuestros productos o bases de datos de antivirus.

Sin embargo, para mejorar aún más las garantías de seguridad, la participación de un revisor externo en tiempo real tiene como objetivo evaluar la seguridad del código desarrollado por los ingenieros de Kaspersky, sugerir mejoras e identificar riesgos potenciales para luego determinar las soluciones apropiadas.

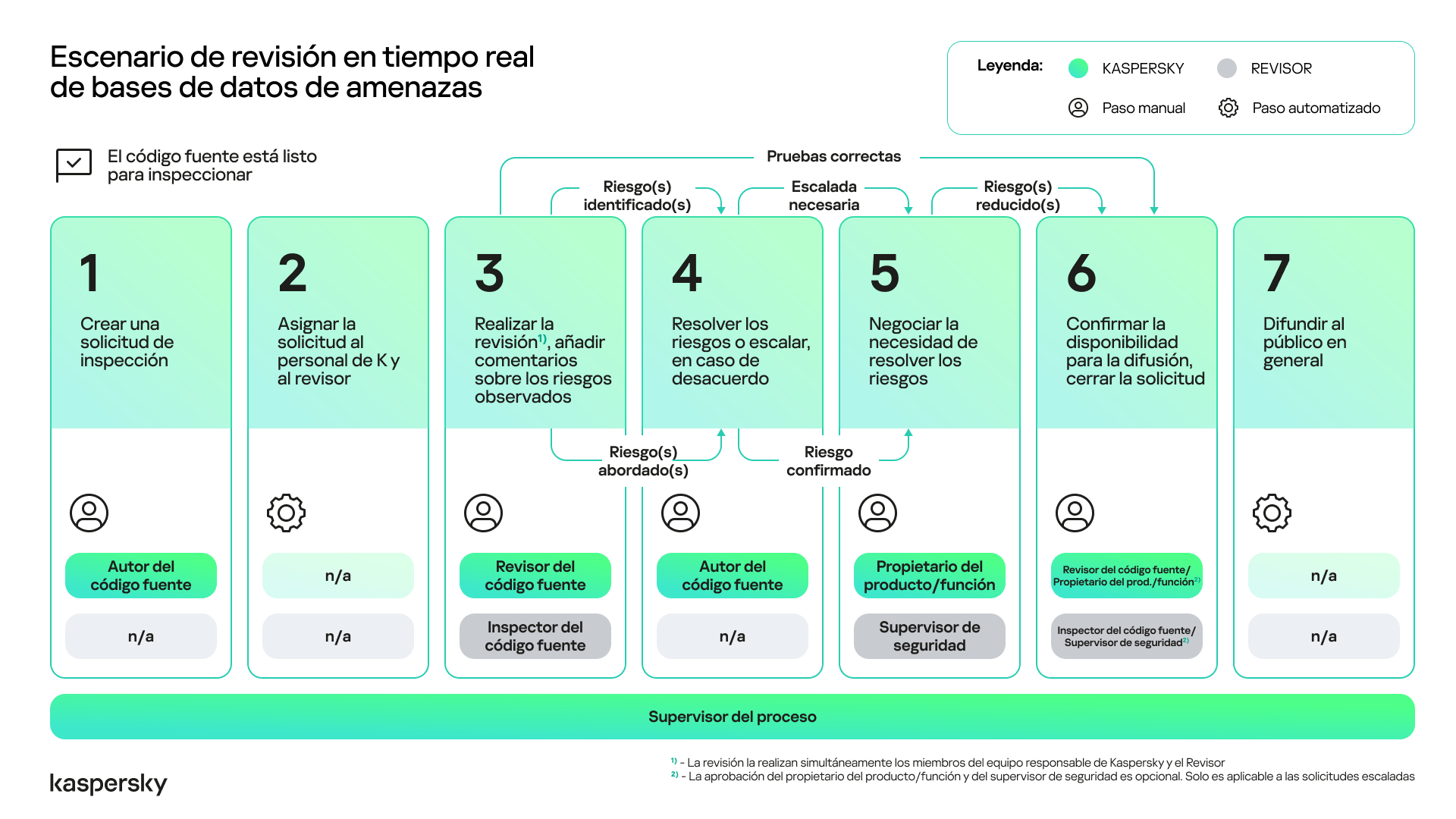

A continuación, se muestra uno de los escenarios de cómo se puede organizar dicha verificación de las actualizaciones de la base de datos de amenazas:

Uno de los escenarios de revisión en tiempo real de bases de datos de amenazas.

Es importante enfatizar que la revisión de terceros puede incluir bloqueo o no, realizarse de forma regular o una vez que se acumule una masa crítica de actualizaciones/componentes para su revisión, así como aplicarse a todos los componentes o solo a los que se elijan. La opción de revisión más avanzada que se propone incluye bloqueo en tiempo real, lo que permite a los revisores controlar completamente el código suministrado a las máquinas de los usuarios. Una revisión con bloqueo evita que cualquier código se introduzca a un producto o actualizaciones (y, por lo tanto, a los clientes de Kaspersky) durante el proceso de revisión.

Este proceso de revisión integral podría mejorarse aún más con la firma del revisor en todas las actualizaciones suministradas a las máquinas de los usuarios después de que se haya confirmado y creado el código subyacente. Esto garantiza que el código no se modifique después de ser revisado en tiempo real.

La revisión propuesta no solo permite la verificación en tiempo real de la seguridad del código recientemente desarrollado, sino que además proporciona acceso a todo el código fuente, incluido su historial. Esto permite al revisor evaluar completamente el código recientemente desarrollado, comprender sus cambios a lo largo del tiempo y ver cómo interactúa con otros componentes del producto.

Una revisión de código tan absoluta también iría acompañada de acceso a una copia del entorno de desarrollo de software de la empresa, que refleja el que se usa en Kaspersky, incluidas las instrucciones de compilación y scripts, la documentación de diseño detallada y las descripciones técnicas de procesos e infraestructura. Por lo tanto, el revisor en tiempo real podría desarrollar o compilar código de forma independiente y comparar binarios y/u objetos de compilación intermedios con las versiones enviadas. El revisor también podría verificar la infraestructura de compilación y el software para detectar cambios.

Además, se podría proporcionar a un tercero independiente de confianza acceso a las prácticas de desarrollo de software de la empresa. Este análisis independiente tendría como objetivo proporcionar más garantías de que las medidas y los procesos aplicados por Kaspersky se ajustan a las prácticas líderes de la industria. El acceso cubriría toda la documentación de seguridad relevante, incluida, entre otras, la definición de requisitos de seguridad, el modelado de amenazas, la revisión de código, la verificación de código estático y dinámico, las pruebas de penetración, etc.

La conclusión es que, a nuestro juicio, la estrategia antes mencionada puede abordar la mayoría de los riesgos de la cadena de suministro de TIC relacionados con el desarrollo y la distribución de productos de una manera eficaz y verificable. Como mencioné anteriormente, estas son de hecho las medidas de mitigación que hemos presentado en una propuesta para analizar con el Departamento de Comercio de los Estados Unidos, lo que confirma una vez más nuestra apertura al diálogo y la determinación de proporcionar el máximo nivel de garantías de seguridad. Sin embargo, nuestra propuesta fue simplemente ignorada. Esto me lleva a creer que el motivo se basa en las ideas preconcebidas del Departamento de Comercio. Parece que en lugar de evaluar nuestra propuesta según su eficacia para abordar riesgos, se ha examinado para encontrar una excusa de rechazo.

Si bien tenemos que admitir que una vez más debemos lidiar con un acto de proteccionismo digital, sé con certeza que el mundo necesita una estrategia global de gestión de riesgos de ciberseguridad. Es crucial poder abordar el panorama de amenazas en evolución de manera efectiva y garantizar un enfoque unificado para gestionar los riesgos de seguridad cibernética en los diversos dominios de seguridad de TI. Este enfoque también podría ayudar a evitar decisiones a corto plazo que privan a millones de usuarios de su libertad de elección con respecto a una protección de ciberseguridad creíble y la creación de restricciones artificiales en el intercambio de datos entre los profesionales de la ciberseguridad. Permitamos que estos expertos se centren en su importante trabajo sin la carga adicional de la geopolítica, cuya influencia solo beneficia a los cibercriminales.

En un mundo interconectado donde las ciberamenazas trascienden las fronteras, una estrategia global es vital para reforzar las defensas de la ciberseguridad, mejorar la confianza y promover un ecosistema digital más seguro. Nuestro marco abre la puerta a un debate dentro de la industria sobre cómo debería ser una evaluación de la ciberseguridad de la cadena de suministro universal, con el objetivo final de construir un escudo de confianza sólido y, en consecuencia, un mundo más seguro.

Fuente: latam.kaspersky.com