Wi-Peep: espionaje inalámbrico al ataque

Investigadores encontraron una nueva forma de rastrear la ubicación de los dispositivos wifi inalámbricos.

En noviembre de 2022, investigadores de universidades de EE. UU. y Canadá demostraron un método de localización de dispositivos wifi utilizando equipos económicos y fáciles de conseguir. La prueba de concepto del ataque se denominó Wi-Peep, ya que se puede usar para espiar (peep en inglés) dispositivos que se comunican entre sí mediante wifi. Esta investigación arrojó nuevos conocimientos sobre ciertas características de las redes wifi y los potenciales riesgos de la localización de dispositivos. Empezaremos diciendo que los riesgos no son tan altos: el ataque parece sacado de una película de James Bond. Pero esto no vuelve menos interesante la investigación.

Las funciones del ataque Wi-Peep

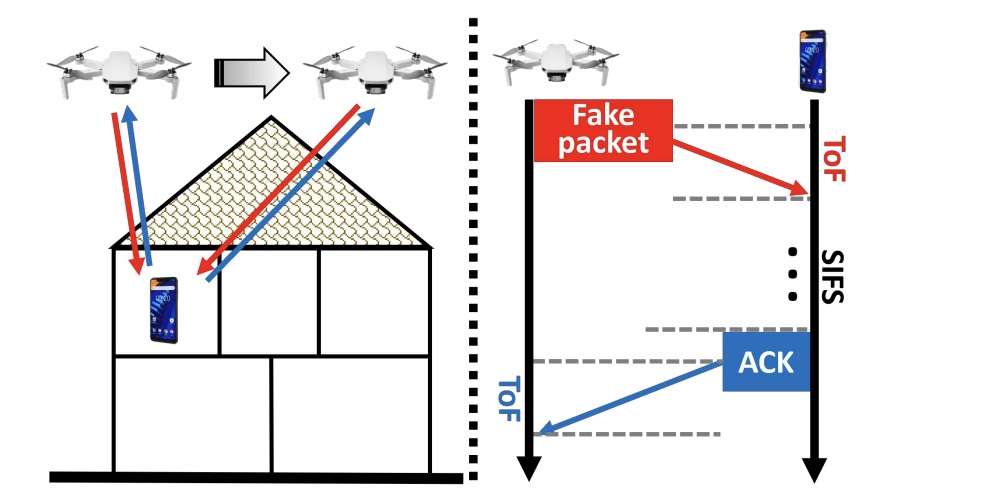

Antes de entrar de lleno al informe, imaginemos un posible ataque en la vida real. Los atacantes vuelan alrededor de un edificio un minicuadricóptero con la microcomputadora más económica a bordo, recopilando datos para generar un mapa de los dispositivos inalámbricos en el interior con gran precisión (±1,5 metros en óptimas condiciones). ¿Para qué? Bueno, supongamos que se trata de un banco o un laboratorio secreto cuyos sistemas de seguridad están equipados con módulos wifi. Ese es el “por qué”: su ubicación podría ser de gran interés práctico para los atacantes que planean una penetración física.

¿Y cómo es que los investigadores emulan algo así?…

El ataque Wi-Peep explota dos importantes características que cualquier dispositivo con conexión wifi posee, desde los antiguos módulos inalámbricos de hace 20 años, hasta los más modernos. El primero es el mecanismo de ahorro de energía. Por ejemplo, el módulo wifi de un smartphone puede conservar la batería apagando el receptor inalámbrico durante cortos periodos de tiempo. Un punto de acceso inalámbrico debe considerar este modo de operación: su router puede acumular paquetes de datos para un dispositivo específico y luego transmitirlos todos a la vez cuando de nuevo está listo para recibir información.

Para un ataque exitoso, un posible espía necesitaría obtener una lista de direcciones MAC, identificaciones de dispositivos únicas cuyas ubicaciones se determinarían más adelante. Los dispositivos de una misma casa, oficina u hotel suelen estar conectados a una red wifi compartida, y su nombre suele ser público. Resulta que es posible enviar un paquete de datos falso, aparentemente desde esta red inalámbrica compartida, informando a todos los dispositivos conectados que el búfer del punto de acceso ha acumulado algunos datos destinados a ellos. Ante esto, los dispositivos envían respuestas que, tras ser analizadas, revelan las direcciones MAC únicas de todos los dispositivos de la red casi de inmediato. Sin embargo, hay una forma más sencilla: escuchar a escondidas el tráfico de radio inalámbrico; no obstante, esto es más tardado: según los investigadores es necesario acumular datos durante 12 horas en modo pasivo.

La otra característica explotable del intercambio inalámbrico de datos se denominó Wi-Fi Polite de forma provisional. El nombre los asignaron los autores de un estudio previo del 2020. La esencia de la función, en resumen, es la siguiente: un dispositivo inalámbrico siempre responde a una solicitud de dirección de otro dispositivo, aunque esté no se encuentre conectado a una red wifi compartida o la solicitud no esté cifrada o malformada. En respuesta, el módulo wifi envía una simple confirmación (“Datos recibidos”), la cual basta para determinar la distancia hasta el dispositivo que responde. El tiempo de respuesta para la recepción de dicho paquete está estrictamente regulado y es de 10 microsegundos. Un atacante potencial puede medir el tiempo entre el envío de una solicitud y la recepción de una respuesta, restar esos 10 microsegundos y obtener el tiempo que tarda la señal de radio en llegar al dispositivo.

¿Para qué sirve esta información? Moviéndonos alrededor de un dispositivo inalámbrico estacionario, podemos determinar sus coordenadas con un grado de precisión bastante alto, conociendo nuestra propia ubicación y la distancia hasta el objeto de interés. Gran parte de la investigación se dedica a superar las diversas dificultades del método. La señal del transmisor de radio wifi se proyecta en las paredes y otros obstáculos de forma constante, lo que dificulta el cálculo de la distancia. De hecho, ese tiempo de respuesta estandarizado debería ser de 10 microsegundos, pero realmente varía de un dispositivo a otro, entre 8 y 13 microsegundos. La precisión de geolocalización del propio módulo wifi de los atacantes también tiene un efecto: resulta que ni la precisión de los sistemas de geoposicionamiento (GPS, GLONASS, etc.) suele bastar. A pesar de que los resultados vienen con mucho ruido, es posible lograr una precisión relativamente alta si se realizan varias mediciones. Esto se traduce en que, si realizan decenas de miles de lecturas, se obtiene una precisión de posicionamiento con un error en un rango de 1,26 a 2,30 metros en el plano horizontal. En la vertical, los investigadores pudieron determinar el piso exacto en el 91% de los casos, pero hasta ahí.

Un sofisticado ataque low-cost

Aunque el sistema que determina las coordenadas de los dispositivos inalámbricos no es muy preciso en realidad, sigue siendo interesante, en especial porque el equipo que los investigadores usaron es muy barato. Teóricamente, un espía potencial puede llevar a cabo un ataque en persona, simplemente caminando lentamente alrededor del objeto. Para mayor comodidad, los investigadores utilizaron un cuadricóptero económico equipado con una microcomputadora basada en el conjunto de chips ESP32 y un módulo inalámbrico. ¡El precio total de este equipo de reconocimiento (sin contar el costo del cuadricóptero) es menos de 20 dólares! Además, desde el dispositivo de la víctima es prácticamente imposible rastrear el ataque. Utiliza las capacidades estandarizadas de los módulos wifi, que no se pueden desactivar o al menos modificar en términos de comportamiento. Si la comunicación entre el dispositivo de la víctima y la microcomputadora de los atacantes es exitosa, el ataque funcionará. El rango práctico de transmisión de datos mediante wifi es de decenas de metros, lo cual bastará en la mayoría de los casos.

La implementación del ataque

Si asumimos que el ataque es posible en la vida real, ¿sirven de algo estos datos? Los investigadores plantean varias situaciones. La primera, y más obvia, si conocemos la dirección MAC del smartphone de un individuo específico, podemos rastrear aproximadamente sus movimientos en sitios públicos. Esto es posible, aunque su smartphone no se conecte a alguna red inalámbrica al momento del ataque. Segundo, crear un mapa de dispositivos inalámbricos en un edificio seguro (la oficina de la competencia o las instalaciones de un banco) para un ataque físico posterior es un escenario completamente posible. Por ejemplo, los atacantes pueden determinar la ubicación aproximada de las cámaras de vigilancia si usan una conexión wifi para transmitir datos.

La recopilación de esta información presenta también una serie de beneficios menos obvios. Por ejemplo, podría recopilar información sobre la cantidad de dispositivos con conexión wifi que hay en un hotel y así calcular cuántos huéspedes hay. Estos datos podrían interesar a la competencia. O bien, conocer la cantidad de dispositivos inalámbricos podría ayudar a determinar si las posibles víctimas están o no en casa. Las propias direcciones MAC pueden ser útiles para recopilar estadísticas sobre el uso de smartphones en un lugar público, incluso sin coordenadas. Además del espionaje y el robo, estos métodos podrían amenazar la privacidad de las personas.

No obstante, el riesgo inmediato de que dicho método se implemente en la práctica es bastante bajo. Y esto podría aplicarse a todos los posibles ataques y métodos de recopilación de datos en los que sea necesario acercarse al objeto de destino. Por un lado, requiere bastante mano de obra, lo que significa que pocos lo harían a gran escala, y para ataques dirigidos, otros métodos pueden ser más eficaces. A su vez, la investigación científica ayuda a entender cómo las características menores de las tecnologías complejas pueden aprovecharse para fines maliciosos. Los propios investigadores señalan que su trabajo dará frutos en realidad, si este pequeño riesgo de seguridad y privacidad se elimina en futuras versiones de tecnologías inalámbricas de transmisión de datos.

Por el momento, nuestra recomendación es utilizar un sistema anti drones. No ayudará contra un ataque Wi-Peep, pero al menos evitará que te espíen desde el aire.

Fuente: latam.kaspersky.com