Cuando la autenticación de dos factores no resulta útil

La autenticación de dos factores protege tu cuenta contra el robo hasta que tú mismo revelas la contraseña de un solo uso.

La autenticación de dos factores (2FA) mediante el empleo de contraseñas de un solo uso (OTP) ahora se considera, a menudo, como una solución universal contra el phishing, la ingeniería social, el robo de cuentas y otras amenazas cibernéticas. Al solicitar una OTP durante el inicio de sesión, el servicio en cuestión proporciona una capa de protección adicional de verificación del usuario. Si bien el código se puede generar en una aplicación especial directamente en el dispositivo del usuario, lamentablemente pocas personas instalan y configuran una aplicación de autenticación. Por lo tanto, los sitios generalmente envían un código de verificación en forma de texto, correo electrónico, notificación push, mensaje instantáneo o incluso llamada de voz.

Este código, válido por tiempo limitado, mejora la seguridad de forma significativa. Sin embargo, no es una solución mágica: incluso con la 2FA, las cuentas personales siguen siendo vulnerables a los bots de OTP, un software automatizado que engaña a los usuarios para que revelen sus OTP mediante ingeniería social.

Para saber qué función cumplen estos bots en el phishing y cómo funcionan, sigue leyendo…

Cómo funcionan los bots de OTP

Estos bots, que se controlan a través de un panel de control en un navegador web o a través de Telegram, se hacen pasar por organizaciones legítimas, como bancos, para engañar a la víctima a fin de que revele una OTP enviada. Así es como se desarrolla:

- Después de obtener las credenciales de inicio de sesión de la víctima, incluida la contraseña (consulta a continuación para saber cómo se hace), el estafador inicia sesión en la cuenta de la víctima y se le solicita que introduzca una OTP.

- La víctima recibe la OTP en su teléfono.

- El bot de la OTP llama a la víctima y, mediante un script de ingeniería social pregrabado, le pide que introduzca el código recibido.

- La víctima desprevenida introduce el código allí mismo en su teléfono durante la llamada.

- El código se transmite al bot de Telegram del atacante.

- El estafador obtiene acceso a la cuenta de la víctima.

La función clave del bot de OTP es llamar a la víctima y el éxito de la estafa depende de cuán persuasivo sea el bot: las OTP tienen una vida útil corta, por lo que las posibilidades de obtener un código válido durante una llamada telefónica son mucho más altas que mediante cualquier otro método. Es por eso que los bots de OTP ofrecen una gran cantidad de opciones para ajustar los parámetros de la llamada.

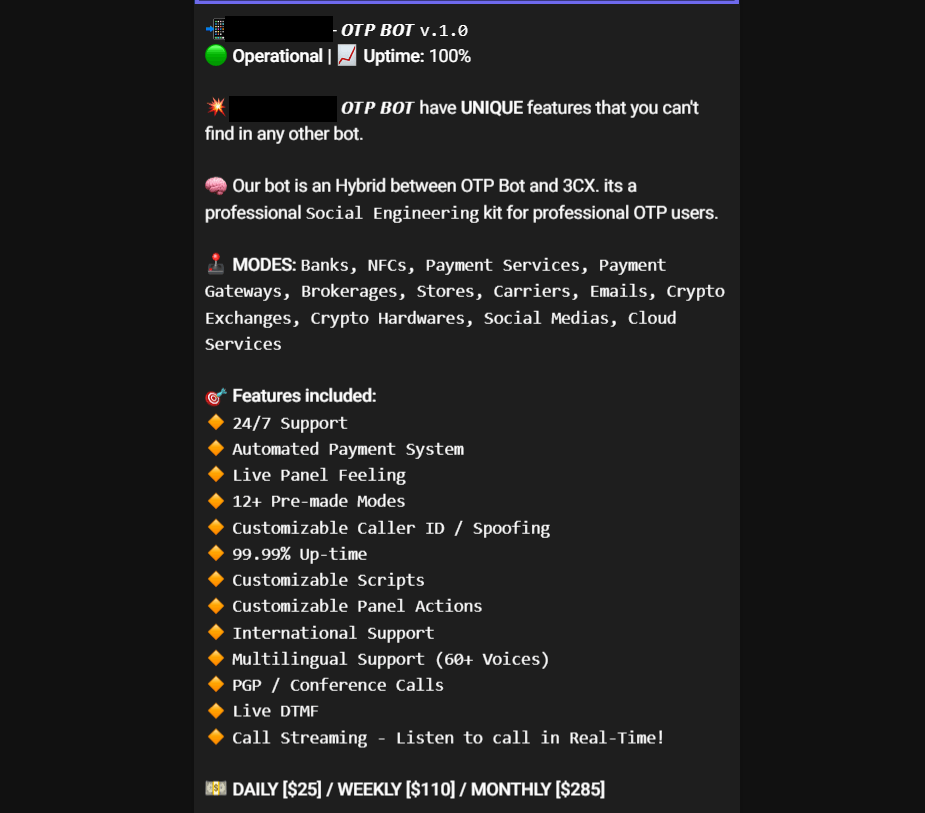

Este bot de OTP cuenta con más de una docena de funciones: scripts personalizados y listos para usar en varios idiomas, 12 modos de operación e, incluso, soporte técnico 24 horas al día, los 7 días de la semana.

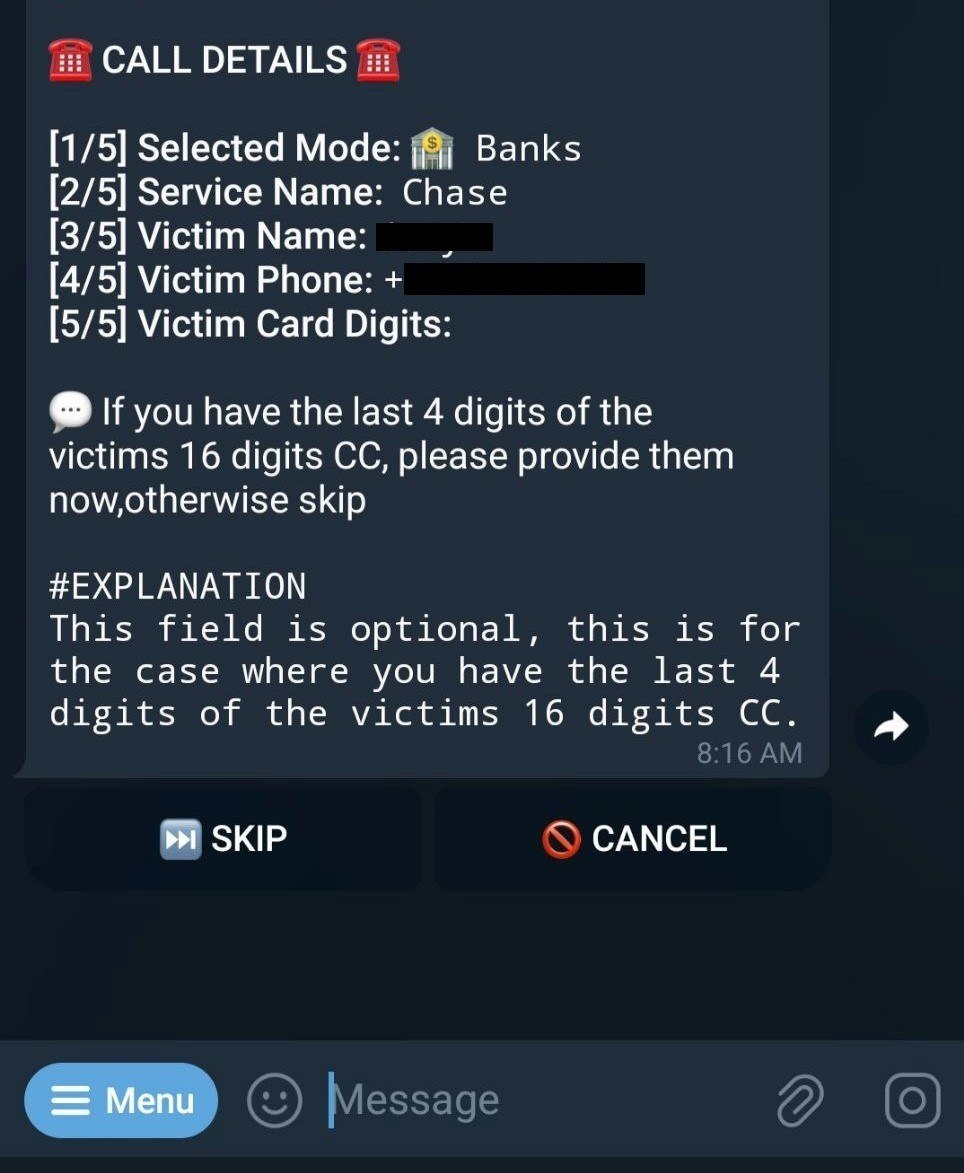

Los bots de OTP son un negocio. Por ello, para comenzar, los estafadores compran una suscripción en criptomonedas que cuesta el equivalente a hasta 420 USD por semana. Luego, alimentan al bot con el nombre, el número y los datos bancarios de la víctima, y seleccionan la organización cuya identidad desean suplantar.

El menú del bot fácil de usar es accesible incluso para los estafadores que no cuentan con habilidades de programación.

Para obtener una mayor viabilidad, los estafadores pueden activar la función de suplantación de identidad al especificar el número de teléfono del que parece proceder la llamada, que se muestra en el teléfono de la víctima. También pueden personalizar el idioma e, incluso, la voz del bot. Todas las voces se generan mediante IA, por lo que, por ejemplo, el bot de la OTP puede “hablar” inglés con acento indio o español castellano. Si se reenvía una llamada al correo de voz, el bot sabe que debe colgar. Además, para asegurarse de que todo esté configurado de forma correcta, los estafadores pueden verificar la configuración del bot de OTP mediante una llamada a su propio número de prueba antes de comenzar un ataque.

La víctima debe creer que la llamada es legítima, por lo que, antes de marcar el número, algunos bots de OTP pueden enviar un mensaje de texto de advertencia sobre la futura llamada. Esto sosiega la vigilancia del objetivo, ya que, a primera vista, no hay aspectos sospechosos: recibe una notificación de texto del “banco” sobre una futura llamada y, unos minutos después, recibe la llamada, por lo que no puede ser una estafa. Sin embargo, lo es.

Durante una llamada, puede que algunos bots soliciten, además de una OTP, otros datos como el número de tarjeta bancaria y la fecha de vencimiento, el código de seguridad o PIN, la fecha de nacimiento, los detalles del documento, etc.

Para obtener información más detallada sobre el funcionamiento interno de los bots de OTP, consulta nuestro informe en Securelist.

No solo mediante un bot

Si bien los bots de OTP son herramientas efectivas para eludir la 2FA, resultan completamente inútiles sin los datos personales de la víctima. Para obtener acceso a la cuenta, los atacantes necesitan al menos el inicio de sesión, el número de teléfono y la contraseña de la víctima. Sin embargo, cuanta más información tengan sobre el objetivo (nombre completo, fecha de nacimiento, dirección, correo electrónico, datos de la tarjeta bancaria), mejor será (para ellos). Estos datos se pueden obtener de varias formas:

- En la red oscura. Los hackers ponen a la venta bases de datos en la red oscura con regularidad, lo que permite a los estafadores comprar credenciales de inicio de sesión, que incluyen contraseñas, números de tarjetas bancarias y otros datos. Si bien puede que estas no sean muy recientes, la mayoría de los usuarios, por desgracia, no cambian sus contraseñas durante años, y otros datos siguen siendo relevantes durante más tiempo. Además, Kaspersky Premium envía una notificación de inmediato acerca de cualquier filtración de datos que involucre tu número de teléfono o dirección de correo electrónico, mientras que Kaspersky Password Manager informa de incidentes en que las contraseñas se vean comprometidas.

- Mediante inteligencia de fuente abierta. A veces, las bases de datos se filtran al público en la web “normal”, pero debido a la cobertura de los medios, se vuelven obsoletas con rapidez. Por ejemplo, la práctica estándar de una empresa al descubrir una filtración de datos de un cliente es restablecer las contraseñas de todas las cuentas filtradas y solicitar a los usuarios que creen una contraseña nueva en el próximo inicio de sesión.

- Mediante un ataque de phishing. Este método tiene una ventaja innegable sobre otros: se garantiza que los datos de la víctima están actualizados porque el phishing puede ocurrir en tiempo real.

Los kits de phishing (phishkits) son herramientas que permiten a los estafadores crear de forma automática sitios web falsos convincentes para recopilar datos personales. Ahorran tiempo y permiten que los delincuentes cibernéticos recopilen toda la información del usuario que necesitan en un único ataque (en cuyo caso los bots de OTP son solo una parte de un ataque de phishing).

Por ejemplo, un ataque de phishing en varias etapas podría producirse de la siguiente manera: la víctima recibe un mensaje supuestamente de un banco, una tienda u otra organización que la insta a actualizar los datos de su cuenta personal. Adjunto a este mensaje hay un enlace de phishing. La expectativa es que, al llegar a un sitio que es casi idéntico al original, la víctima introduzca sus credenciales de inicio de sesión, que los autores del phishing robarán. Los atacantes las utilizarán de inmediato para iniciar sesión en la cuenta real de la víctima.

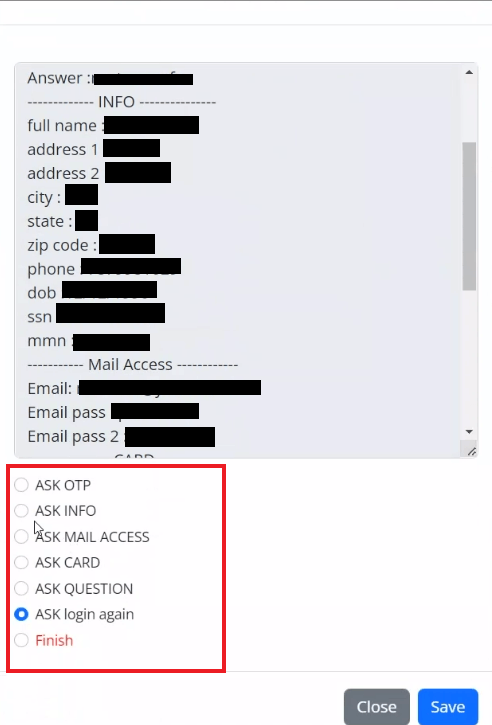

Si la cuenta está protegida mediante una 2FA, los estafadores emitirán un comando al panel de control del kit de phishing para que se muestre una página de entrada de OTP en el sitio de phishing. Cuando la víctima introduce el código, los autores del phishing obtienen acceso completo a la cuenta real, lo que les permite, por ejemplo, vaciar las cuentas bancarias.

Sin embargo, eso no es todo. Los estafadores aprovechan la oportunidad para extraer la mayor cantidad de información personal posible y presionan al usuario para que “confirme sus credenciales” como requisito obligatorio. A través del panel de control, los atacantes pueden solicitar la dirección de correo electrónico, el número de la tarjeta bancaria y otros datos confidenciales en tiempo real. Esta información se puede utilizar para atacar otras cuentas de la víctima. Por ejemplo, podrían intentar acceder al buzón de correo de la víctima con la contraseña obtenida durante el phishing; al fin y al cabo, las personas a menudo reutilizan la misma contraseña para muchas, o incluso todas, sus cuentas. Una vez que obtienen acceso al correo electrónico, los atacantes pueden aprovechar la oportunidad al máximo: por ejemplo, cambiar la contraseña del buzón y, después de un breve análisis del contenido del buzón, solicitar un restablecimiento de contraseña para todas las demás cuentas vinculadas con esta dirección.

Opciones para solicitar datos adicionales en el panel de control del kit de phishing.

Mantén protegido tu correo electrónico

- Usa siempre Kaspersky Premium para realizar búsquedas automáticas de filtraciones de datos que afecten a tus cuentas vinculadas con direcciones de correo electrónico y números de teléfono, sean tuyas o de tu familia. Si se detecta una filtración, sigue las recomendaciones de la aplicación para su mitigación (por lo menos, cambia tu contraseña de inmediato).

- Si de repente recibes una OTP, ten cuidado. Alguien podría estar intentando hackearte. Para obtener detalles sobre qué hacer en este caso, consulta nuestras instrucciones.

- Genera contraseñas únicas y seguras para todas tus cuentas mediante Kaspersky Password Manager. Los estafadores no pueden atacarte con bots de OTP a menos que conozcan tu contraseña, así que genera contraseñas complejas y guárdalas de forma segura.

- Si recibes un mensaje con un enlace para introducir datos personales o una OTP, vuelva a verificar la URL. Uno de los trucos preferidos de los estafadores es dirigirte a un sitio de phishing mediante la sustitución de un par de caracteres en la barra de direcciones. Tómate siempre un momento para verificar que te encuentras en un sitio legítimo antes de introducir datos confidenciales.

- Nunca compartas tus OTP con nadie ni las introduzcas en el teclado de tu teléfono durante una llamada. Recuerda que los empleados legítimos de bancos, tiendas o servicios, o incluso los funcionarios de policía, nunca te pedirán la OTP.

- Anticípate a los delincuentes cibernéticos.

Fuente: latam.kaspersky.com