ESET Threat Report T3 2022: se duplicaron las detecciones de malware bancario en 2022

ESET Threat Report T3 2022 es un informe donde analizamos el panorama de las amenazas informáticas durante el último cuatrimestre de 2022 según los datos de la telemetría de ESET y los expertos en investigación y detección de amenazas.

En 2022, un ataque no provocado e injustificado contra Ucrania conmocionó al mundo, con efectos devastadores para el país y su población. Al día de hoy la guerra continúa impactando todo, desde los precios de la energía y la inflación hasta el ciberespacio, el cual ha sido monitoreado durante todo el año por el equipo de investigación y análisis de ESET.

Entre los efectos que hemos observado en el ciberespacio, la escena del ransomware experimentó algunos de los cambios más importantes. Desde que comenzó la invasión de Rusia a Ucrania hemos visto una división entre los operadores de ransomware. Mientras algunos apoyan esta agresión, otros se oponen. Los atacantes también han estado utilizando tácticas cada vez más destructivas, como el uso de malware del tipo wiper que imitan la forma de operar de códigos maliciosos como el ransomware y cifran los datos de la víctima sin intención de proporcionar la clave de descifrado.

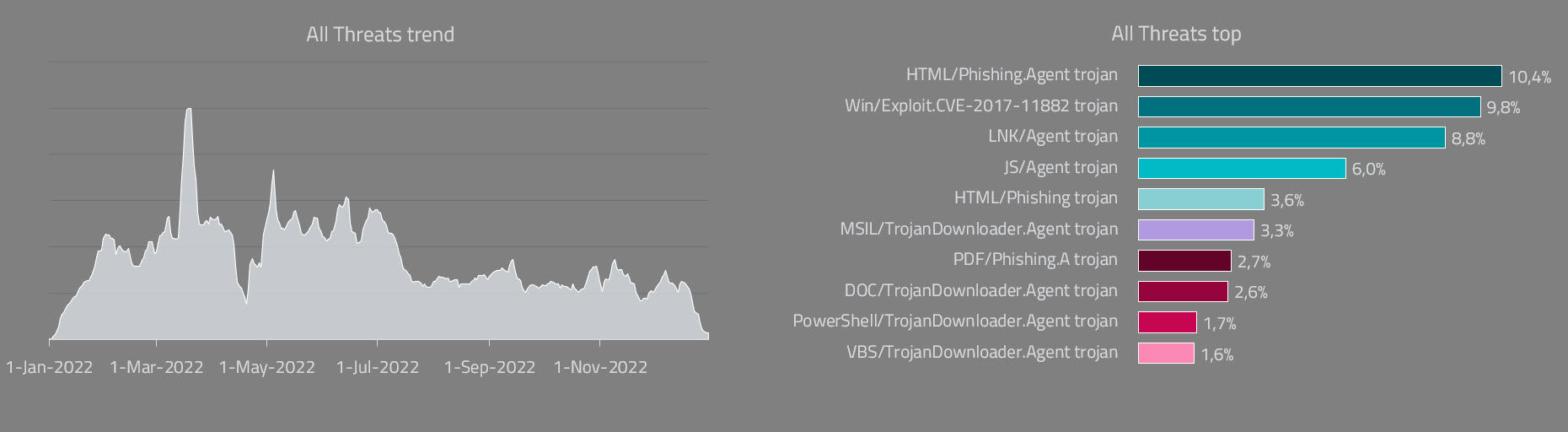

En América Latina se registró una disminución de las amenazas informáticas en su conjunto durante el tercer cuatrimestre de 2022. Las amenazas más detectadas corresponden a archivos HTML maliciosos incluidos en correos de phishing y a un exploit que busca sacar provecho de una vulnerabilidad de 2017 en Microsoft Office clasificada como CVE-2017-11882.

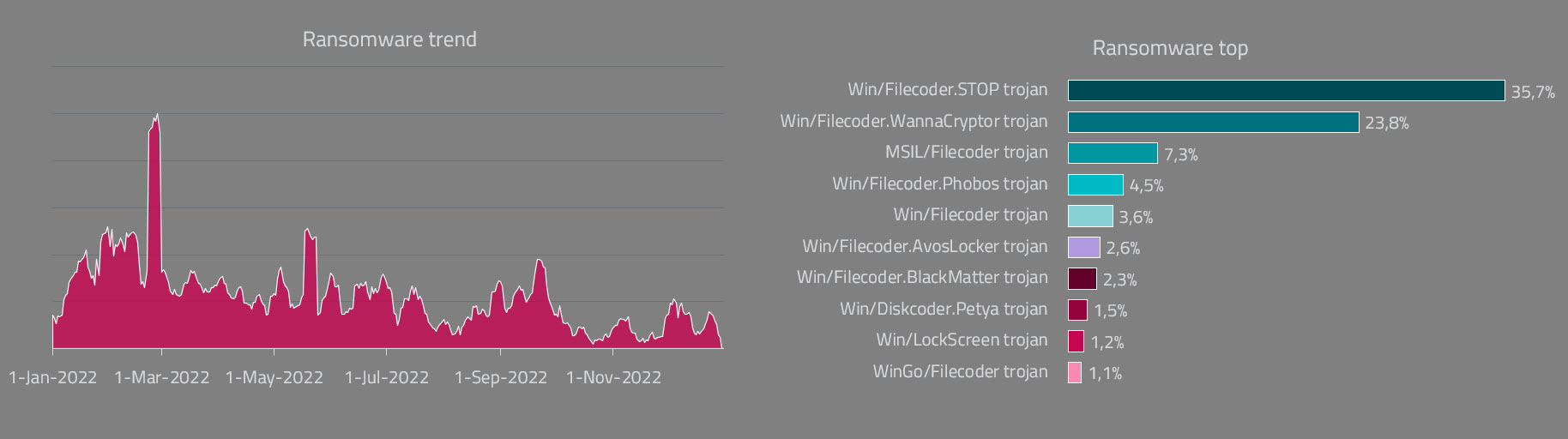

En cuanto a las detecciones de ransomware en la región de LATAM, las mismas disminuyeron considerablemente durante los últimos cuatro meses de 2022. El ransomware STOP lideró las detecciones con el 35%. Este ransomware suele distribuirse a través de cracks de programas, libros y otros tipos de descargas en sitios falsos o vía Torrent.

Como leerá en el Informe ESET Threat Report T3 2022, la guerra también afectó los ataques de fuerza bruta contra los servicios RDP expuestos, que cayeron en picada en 2022. Otros factores que podrían haber contribuido a esta caída, además de la guerra, son: un disminución del trabajo remoto, una mejor configuración de estos servicios y la aplicación de contramedidas por parte de los departamentos de TI de las empresas, y una nueva función de bloqueo contra ataques de fuerza bruta incluida en Windows 11. La mayoría de los ataques al protocolo RDP detectados en 2022 se originaron en direcciones IP rusas.

Incluso con la disminución de los ataques al RDP, los ataques buscando descifrar contraseñas seguían siendo el vector más elegido en el tercer cuatrimestre de 2022. Y a pesar de que los parches para corregir la vulnerabilidad Log4J estaban disponibles desde diciembre de 2021, la explotación de esta vulnerabilidad aún ocupaba el segundo lugar en el ranking de los vectores de intrusión externa. Varias amenazas dirigidas al ecosistema cripto se vieron afectadas por la caída en picada del valor de las criptomonedas y por el aumento de los precios de la energía. Si bien las detecciones de malware para robar criptomonedas (cryptostealers) y para minar criptomonedas (cryptominers) disminuyeron, las estafas dirigidas a usuarios de criptoactivos resurgieron: durante el último cuatrimestre de 2022 aumentaron un 62% los sitios web de phishing bloqueados por ESET que utilizaban el tema de las criptomonedas, y el FBI emitió recientemente una advertencia sobre un aumento de los esquemas de inversión en criptomonedas.

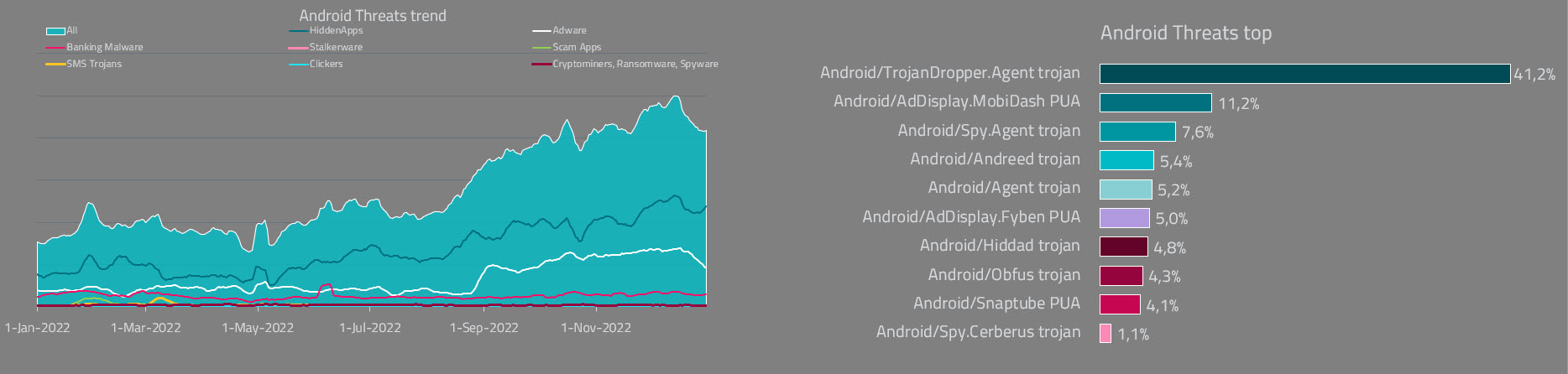

En diciembre y con la llegada de los días festivos se registró un aumento de las campañas de phishing que se hacían pasar por tiendas en línea, ya que las personas que compran regalos en línea representan un objetivo muy lucrativo para los ciberdelincuentes. Y cuando los desarrolladores de videojuegos para dispositivos móviles publicaron nuevos lanzamientos antes de la temporada navideña, los atacantes aprovecharon el interés que esto generó para cargar versiones maliciosas modificadas de estos videojuegos en tiendas de apps de terceros. A su vez, hemos observado un aumento significativo en las detecciones de adware para Android durante los último cuatro meses de 2022.

La plataforma Android también experimentó un aumento del spyware a lo largo del año debido al fácil acceso a los kits de spyware, los cuales son ofrecidos en varios foros en línea y que son utilizados por atacantes aficionados. Y aunque las detecciones generales para el malware que roba información (infostealers) tendieron a la baja tanto en el último cuatrimestre como en todo 2022, el malware bancario fue una excepción y las detecciones que se duplicaron con respecto a 2021.

En América Latina las amenazas dirigidas a Android registraron un crecimiento importante en los últimos cuatro meses de 2022. En especial las detecciones de aplicaciones maliciosas que se hacen pasar por apps legítimas y que tienen como objetivo descargar otras aplicaciones maliciosas en el equipo infectado.

Por otra parte, Brasil y México están entre los países en los que se detectó la mayor cantidad de Amenazas para Android a nivel global. De acuerdo a la telemetría de ESET, durante el tercer cuatrimestre de 2022 los países en los que se registró la mayor cantidad de detecciones fueron Brasil (8.5%), Ucrania (7.6%), México (7.3%), Rusia (6.6%), Turquía (5%), y Estados Unidos (4%).

Aumento de las detecciones de amenazas dirigidas para Android en LATAM durante el último cuatrimestre de 2022.

Hallazgos clave del equipo de investigación de ESET

Los últimos meses de 2022 estuvieron repletos de hallazgos interesantes por parte del equipo de investigación de ESET. Nuestros expertos descubrieron una campaña de spearphishing del grupo de APT MirrorFace dirigida a entidades políticas japonesas de alto perfil y un nuevo ransomware llamado RansomBoggs, que todo parece indicar que tiene como responsable al grupo Sandworm, que fue utilizado contra múltiples organizaciones en Ucrania. El equipo de investigación de ESET también descubrió una campaña realizada por el infame grupo Lazarus en la cual se dirige a sus víctimas con correos electrónicos de phishing que contienen documentos con ofertas de trabajo falsas. Uno de los señuelos fue enviado a un empleado de una empresa aeroespacial. En cuanto a los ataques a la cadena de suministro, encontramos un nuevo wiper y su herramienta de ejecución, los cuales atribuimos al grupo de APT Agrius, que ha sido utilizado contra usuarios de un paquete de software israelí que se utiliza en la industria del diamante.

Como siempre, los investigadores de ESET aprovecharon múltiples oportunidades para compartir su experiencia en conferencias como AVAR, Ekoparty y otras. En estos eventos los especialistas profundizaron en los aspectos técnicos de la mayoría de los descubrimientos antes mencionados. Para los próximos meses, nos complace invitarlo a las charlas de ESET en Botconf, RSA Conference y otras.

Invitamos a leer el ESET Threat Report T3 2022.

Fuentes: www.welivesecurity.com