WolfsBane: Nuevo malware dirigido a Linux descubierto por Hackers Chinos

La seguridad informática enfrenta un nuevo desafío con la aparición de WolfsBane, un backdoor dirigido a Linux atribuido al grupo de hackers chinos Gelsemium. Este malware, considerado una adaptación de una variante para Windows, marca un cambio significativo en las tácticas de los actores malintencionados hacia los sistemas Linux.

Antecedentes

En los últimos años, los grupos de Amenazas Persistentes Avanzadas (APT, por sus siglas en inglés) han intensificado sus ataques a plataformas Linux debido a los crecientes niveles de seguridad en Windows. Herramientas como la detección y respuesta en endpoints (EDR) y la desactivación de macros de VBA por defecto han hecho que los atacantes exploren nuevos vectores de ataque, especialmente en sistemas expuestos a internet que, en su mayoría, funcionan con Linux.

WolfsBane: Un Nuevo Actor en el Escenario del Malware

Componentes del Malware

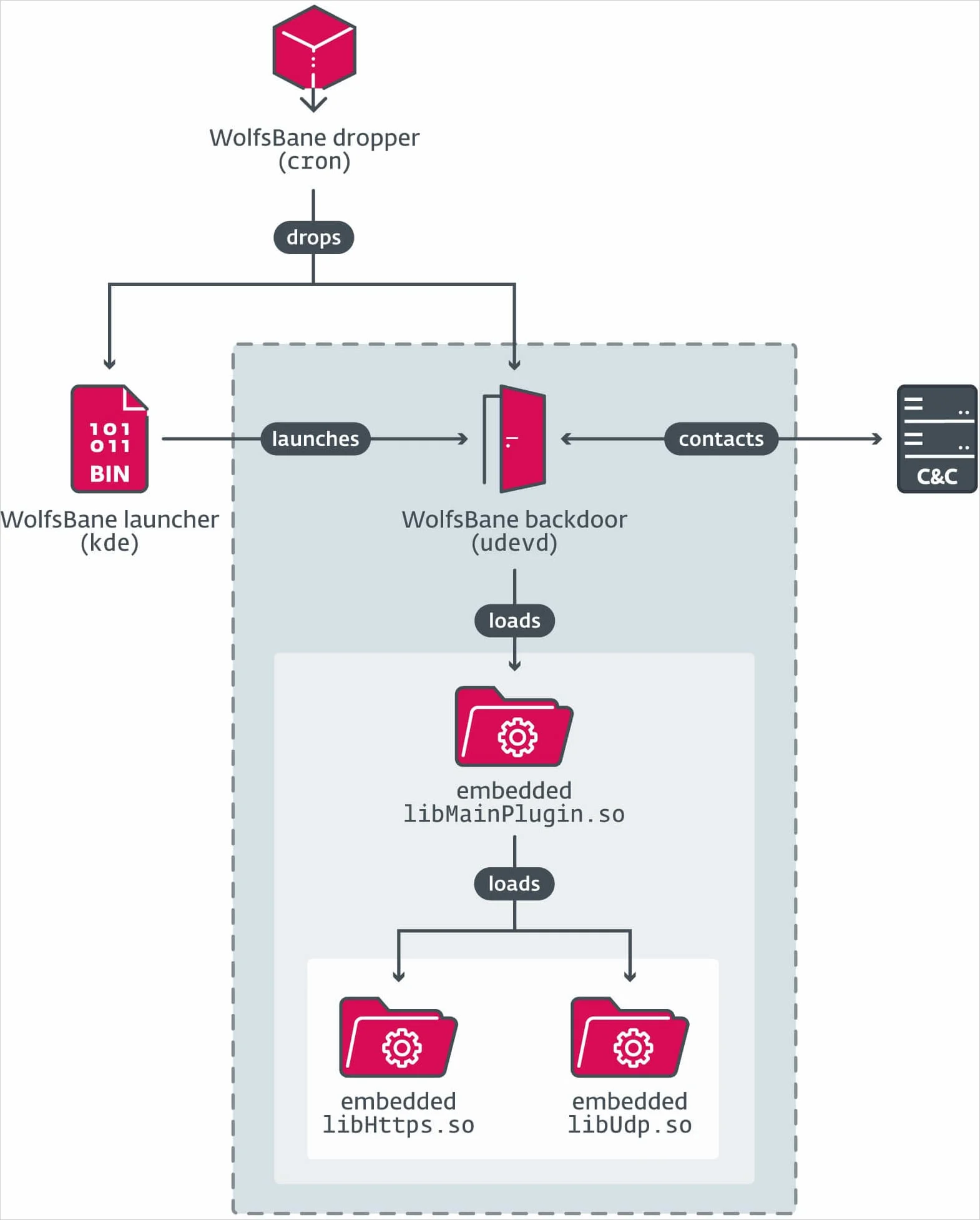

Según los investigadores de ESET, WolfsBane es un malware completo que incluye tres componentes principales:

- Dropper: Introduce el malware al sistema objetivo.

- Launcher: Disfrazado como un componente de escritorio KDE, establece persistencia en el sistema.

- Backdoor: Realiza operaciones maliciosas y facilita la comunicación con servidores de comando y control (C2).

El malware utiliza un rootkit de código abierto modificado, conocido como BEURK, para evadir la detección al ocultar procesos, archivos y tráfico relacionado con WolfsBane.

Método de Operación

- Entrega: Introducido mediante un dropper llamado cron.

- Persistencia: Modifica configuraciones del sistema y desactiva SELinux si opera con privilegios elevados.

- C2 y Funcionalidades: WolfsBane ejecuta comandos del servidor C2 que incluyen operaciones con archivos, exfiltración de datos y manipulación del sistema, dando control total al atacante.

FireWood: Otro Malware en el Radar

Aunque no directamente vinculado a Gelsemium, FireWood es otro backdoor para Linux identificado por ESET. Este malware está diseñado para espionaje a largo plazo y presenta capacidades avanzadas como:

- Ejecución de comandos del sistema.

- Exfiltración de datos.

- Carga y descarga de bibliotecas.

- Uso de un rootkit a nivel de kernel (usbdev.ko) para ocultar procesos.

FireWood establece persistencia creando archivos de inicio automático, lo que asegura que se active cada vez que el sistema se reinicie.

Impacto y Tendencias

ESET señala que esta tendencia de malware para Linux es cada vez más notable. Con WolfsBane y FireWood, los atacantes están explorando vulnerabilidades en sistemas Linux para realizar campañas de espionaje y control total de los sistemas comprometidos.

Recomendaciones de Seguridad

- Actualizar Sistemas Regularmente: Asegurarse de instalar actualizaciones de seguridad en el sistema operativo y aplicaciones.

- Configurar SELinux o AppArmor: Implementar políticas estrictas de seguridad.

- Monitoreo de Actividades Inusuales: Utilizar herramientas para identificar comportamientos sospechosos en el sistema.

- Revisar Configuraciones de Autostart: Buscar entradas sospechosas en directorios como .config/autostart/.

La aparición de WolfsBane y FireWood destaca la creciente amenaza que representa el malware dirigido a Linux. Con herramientas avanzadas para evadir detecciones, estos malwares subrayan la importancia de fortalecer las defensas en sistemas basados en Linux, especialmente aquellos expuestos a internet.

Indicadores de Compromiso

Para más información y detalles técnicos, se puede acceder al repositorio de GitHub proporcionado por los investigadores de ESET, que incluye indicadores de compromiso asociados con estas amenazas.

Fuente: www.somoslibres.org

Deja un comentario